现实世界间谍很少类似于屏幕上的漏洞好莱坞秘密特工。尽管如此,间谍是政府从其敌人那里收集秘密信息的一种有用且通常是危险的方式。间谍的成功和失败塑造了外交政策,改变了战争的进程,并给世界历史留下了深刻的印象(尽管通常是隐藏的)。

世界领导人每天都面临着重要的决定,而信息是做出正确决定的关键。您的敌人有多少部队?他们在开发秘密武器方面有多远?他们是否打算与另一个国家谈判贸易协议?他们的一些将军在计划军队吗政变?

广告

虽然其中一些信息(称为智力)可能很容易获得,大多数国家都保留可用于秘密的信息。当然,此秘密信息通常是最有价值的。为了获取秘密信息,政府使用间谍,融合了细分,欺骗,技术和数据分析。间谍活动也可以用来抵消敌人的间谍工作,主要是向他们提供虚假信息。

创建间谍

间谍是通过多种方式招募的。一些人加入了本国的情报机构,接受培训并继续从事该机构内部的工作。如果他们的背景和培训符合特定配置文件,则可以将他们发送给国外以承担封面身份(在下一部分中进行详细介绍)。

最好的现场代理商是那些在其他国家 /地区获得高级官员或秘密信息的人。间谍机构雇用招聘人员,他们针对其他国家的公民,他们可能反对自己的家园并成为间谍。这些叛逃者是宝贵的间谍,因为它们已经有了掩护,并且几乎可以立即提供信息。有几个因素会导致某人缺陷并成为间谍:

- 意识形态与他们的祖国的分歧。在冷战期间,克格勃(俄罗斯国家安全委员会的缩写,苏联的情报和秘密警察局)在美国和英国取得了成功的招募人员,他们众所周知,他们支持共产主义或属于共产主义组织。

- 钱。许多间谍已经将关键的致命信息无非是现金。

- 渴望成为“重要”。招聘人员寻找可以访问重要信息的人职位的人。某些心理因素可能会驱使某些人成为间谍,因为它使他们感到强大。

- 勒索。持有行为证据表明其目标不希望公开的招聘人员,例如婚外情,可能会威胁说明目标不同意成为间谍,就会释放证据。对目标或她的家人的身体伤害的威胁也很好。

在极少数情况下,根本不需要招募工作。想要提供信息的人走进使馆或领事馆,并提出成为间谍。这些步行可能会以不信任视为敌人的潜在错误信息来源,但它们也可以成为有价值的间谍。

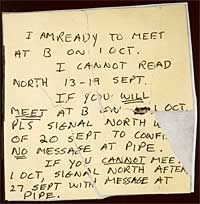

一旦招聘人员招募了愿意收集信息的人,新间谍将与控制器。控制器将提供一些有关间谍方法的培训,并发出有关获取和传输信息的说明。间谍通常不会与其他人联系,从不学习其他任何间谍或官员的名字。这被称为分隔。每个间谍都在他自己的车厢,因此,如果他被捕和审问,他将无法透露其他间谍的重要信息或身份。

广告